[ad_1]

Pesquisadores alertam sobre um aumento nos ataques que exploram uma falha agora corrigida no Apache ActiveMQ. Os pesquisadores da Trustwave observaram esse aumento, em muitos casos com o objetivo de entregar um código malicioso que pega emprestado o código do web shell de código aberto Godzilla.

Ataques exploram falha no Apache ActiveMQ

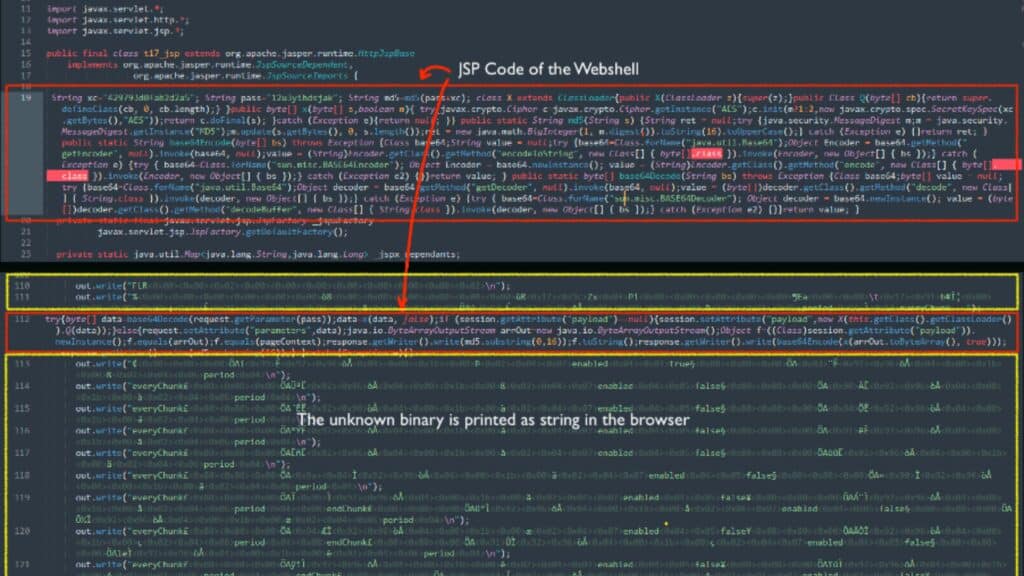

Os agentes de ameaças ocultam o web shell em um formato binário desconhecido, evitando a segurança e os scanners baseados em assinaturas. Uma vez implantado, o mecanismo JSP do ActiveMQ compila e executa o web shell.

Em novembro de 2023, pesquisadores da Rapid7 relataram a suspeita de exploração da vulnerabilidade crítica recentemente divulgada CVE-2023-46604 no Apache ActiveMQ. O Apache ActiveMQ é um software corretor de mensagens de código aberto que serve como uma plataforma de middleware orientada a mensagens (MOM). É desenvolvido pela Apache Software Foundation e escrito em Java. O ActiveMQ fornece recursos de mensagens e comunicação para vários aplicativos, facilitando a troca de dados e a comunicação assíncrona.

O Rapid7 identificou tentativas de exploração da falha CVE-2023-46604 para implantar o ransomware HelloKitty em dois ambientes de clientes diferentes. A CVE-2023-46604 (pontuação CVSS: 10,0) é uma vulnerabilidade de execução remota de código que afeta o Apache ActiveMQ. Um invasor remoto com acesso de rede a um corretor pode explorar essa falha para executar “comandos shell arbitrários manipulando tipos de classes serializadas no protocolo OpenWire para fazer com que o corretor instancie qualquer classe no caminho de classe”.

O Apache corrigiu a falha com o lançamento de novas versões do ActiveMQ em 25 de outubro de 2023. Os pesquisadores apontaram que o código de exploração da prova de conceito e os detalhes da vulnerabilidade estão disponíveis publicamente.

A vulnerabilidade afeta as seguintes versões:

- ActiveMQ 5.18.0 antes de 5.18.3;

- ActiveMQ 5.17.0 antes de 5.17.6;

- ActiveMQ 5.16.0 antes de 5.16.7;

- ActiveMQ antes de 5.15.16;

- Módulo OpenWire legado do ActiveMQ 5.18.0 antes de 5.18.3;

- Módulo OpenWire legado do ActiveMQ 5.17.0 antes de 5.17.6;

- Módulo OpenWire legado do ActiveMQ 5.16.0 antes de 5.16.7;

- Módulo OpenWire legado do ActiveMQ 5.8.0 antes de 5.15.16.

Nos ataques observados pela Trustwave SpiderLabs, o arquivo malicioso foi plantado na pasta “admin” dentro do diretório de instalação do ActiveMQ. A pasta contém os scripts do servidor para o console administrativo e de gerenciamento da Web do ActiveMQ.

Depois que o web shell for implantado, o agente da ameaça poderá se conectar a ele por meio da interface de usuário de gerenciamento do Godzilla e obter controle total sobre o sistema de destino.

[ad_2]

Source link