[ad_1]

Pesquisadores descobriram um novo malware macOS baseado em Rust que se espalha como uma atualização do Visual Studio para fornecer acesso backdoor a sistemas comprometidos. Esse malware usa infraestrutura vinculada à infame gangue de ransomware ALPHV/BlackCat.

Malware RustDoor macOS

A campanha de entrega do backdoor começou pelo menos em novembro de 2023 e ainda está em andamento para distribuir variantes mais recentes do malware. Escrito em Rust, o malware pode ser executado em arquiteturas baseadas em Intel (x86_64) e ARM (Apple Silicon), dizem pesquisadores da empresa de segurança cibernética Bitdefender, que o rastreiam como RustDoor.

Link potencial para operações de ransomware

Ao analisar o RustDoor, os pesquisadores de malware da Bitdefender descobriram que o malware se comunicava com quatro servidores de comando e controle (C2). Analisando os dados de inteligência de ameaças, os analistas descobriram que três deles foram usados em ataques potencialmente ligados a ataques de ransomware de uma afiliada da ALPHV/BlackCat.

No entanto, os pesquisadores destacam que esta é uma evidência insuficiente para vincular com segurança o uso do RustDoor a um ator de ameaça específico e que “artefatos e IoCs [indicadores de comprometimento] sugerem uma possível relação com os operadores de ransomware BlackBasta e ALPHV/BlackCat”.

Com os cibercriminosos tendo menos liberdade na escolha da sua infraestrutura e ficando restritos a serviços de hospedagem que fornecem anonimato e toleram atividades ilegais, é comum que vários atores de ameaças usem os mesmos servidores para ataques. Embora existam criptografadores para o sistema macOS, compilações para Apple M1 da LockBit criadas antes de dezembro de 2022, não há relatos públicos neste momento de ransomware atacando o sistema operacional da Apple.

A maioria das operações tem como alvo os sistemas Windows e Linux, pois os ambientes corporativos usam servidores que executam esses sistemas operacionais.

Detalhes de distribuição do malware

RustDoor é distribuído principalmente como um atualizador do Visual Studio para Mac, o ambiente de desenvolvimento integrado (IDE) da Microsoft para a plataforma macOS, que será descontinuado este ano em 31 de agosto.

O backdoor do macOS é fornecido com vários nomes, incluindo “zshrc2”, “Previewers”, “VisualStudioUpdater”, “VisualStudioUpdater_Patch”, “VisualStudioUpdating”, “visualstudioupdate” e “DO_NOT_RUN_ChromeUpdates”.

De acordo com o Bitdefender, o malware está sob distribuição ativa e não é detectado há pelo menos três meses. Os pesquisadores descobriram três versões do malware, que vêm como binários FAT que incluem arquivos Mach-O para arquiteturas x86_64 Intel e ARM, mas não vêm agrupados em arquivos pai típicos, como pacotes de aplicativos ou imagem de disco.

A Bitdefender afirma que este método de distribuição atípico reduz a pegada digital da campanha e a probabilidade de produtos de segurança sinalizarem o backdoor como suspeito.

Capacidades de backdoor

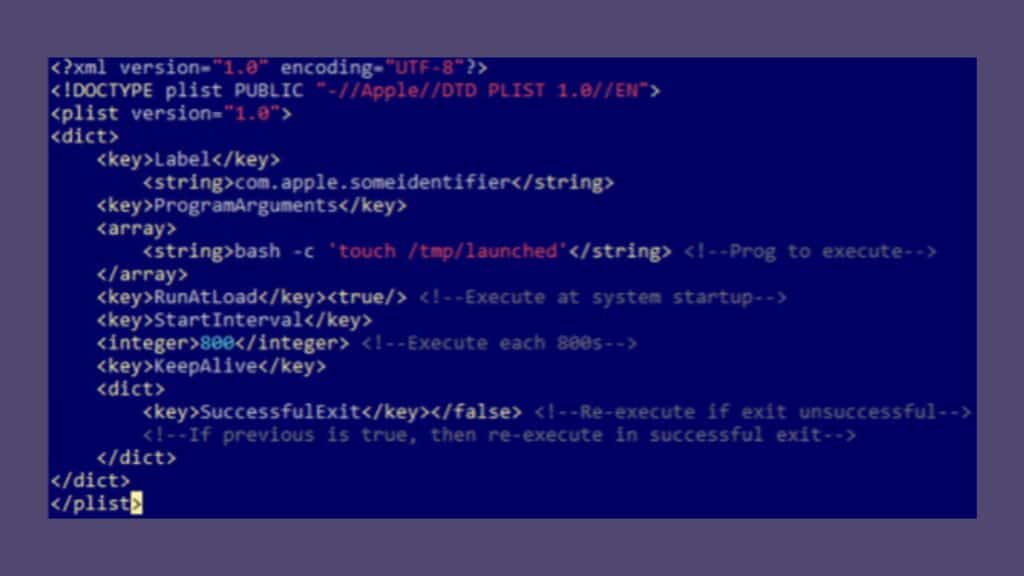

Em relatório esta semana, os pesquisadores afirmam que o RustDoor possui comandos para controlar o sistema comprometido e para exfiltrar dados, e pode persistir no dispositivo modificando os arquivos do sistema. Depois de infectar um sistema, o malware se comunica com servidores de comando e controle (C2) usando endpoints específicos para registro, execução de tarefas e exfiltração de dados.

O backdoor usa tarefas Cron e LaunchAgents para agendar sua execução em horários específicos ou quando o usuário faz login, garantindo assim que ele sobreviva às reinicializações do sistema. Além disso, ele modifica o arquivo ~/.zshrc para ser executado em novas sessões de terminal ou adicioná-lo ao Dock com comandos do sistema, o que o ajuda a se misturar com aplicativos legítimos e atividades do usuário.

O Bitdefender observa que existem pelo menos três variantes do RustDoor, a primeira vista desde o início de outubro de 2023.

[ad_2]

Source link