[ad_1]

Cibercriminosos estão usando o TeamViewer para obter acesso inicial aos endpoints da organização e tentar implantar criptografadores baseados no construtor de ransomware LockBit que vazou recentemente.

TeamViewer usado em ataques de ransomware

TeamViewer é uma ferramenta legítima de acesso remoto amplamente utilizada no mundo empresarial, valorizada por sua simplicidade e recursos. Infelizmente, a ferramenta também é apreciada por golpistas e até mesmo por ransomware, que a utilizam para obter acesso a desktops remotos, descartando e executando arquivos maliciosos sem impedimentos.

Um caso semelhante foi relatado pela primeira vez em março de 2016, quando inúmeras vítimas confirmaram nos fóruns do BleepingComputer que seus dispositivos foram violados usando o TeamViewer para criptografar arquivos com o ransomware Surprise. Na época, a explicação do TeamViewer para o acesso não autorizado era o preenchimento de credenciais, o que significa que os invasores não exploraram uma vulnerabilidade de dia zero no software, mas em vez disso usaram as credenciais vazadas dos usuários.

TeamViewer direcionado novamente

Um novo relatório da Huntress mostra que os cibercriminosos não abandonaram essas técnicas antigas, ainda assumindo o controle de dispositivos via TeamViewer para tentar implantar ransomware. Os arquivos de log analisados (connections_incoming.txt) mostraram conexões da mesma fonte em ambos os casos, indicando um invasor comum.

No primeiro endpoint comprometido, a Huntress viu nos logs vários acessos de funcionários, indicando que o software foi usado ativamente pela equipe para tarefas administrativas legítimas. No segundo endpoint visto pela Huntress, em execução desde 2018, não houve atividade nos logs nos últimos três meses, indicando que era monitorado com menos frequência, possivelmente tornando-o mais atraente para os invasores.

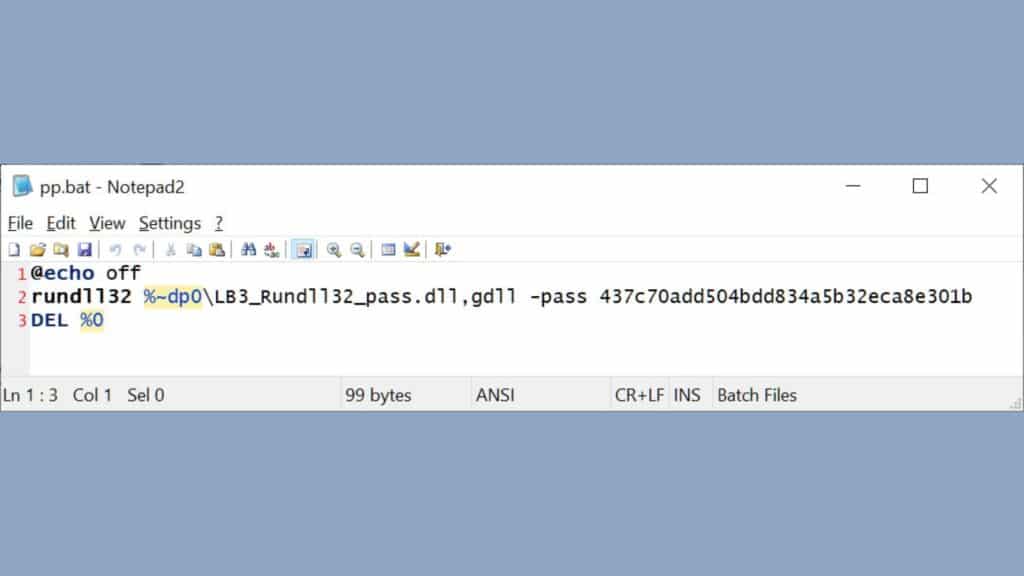

Em ambos os casos, os invasores tentaram implantar a carga útil do ransomware usando um arquivo em lote DOS (PP.bat) colocado na área de trabalho, que executou um arquivo DLL (carga útil) por meio de um comando rundll32.exe.

Os ataques

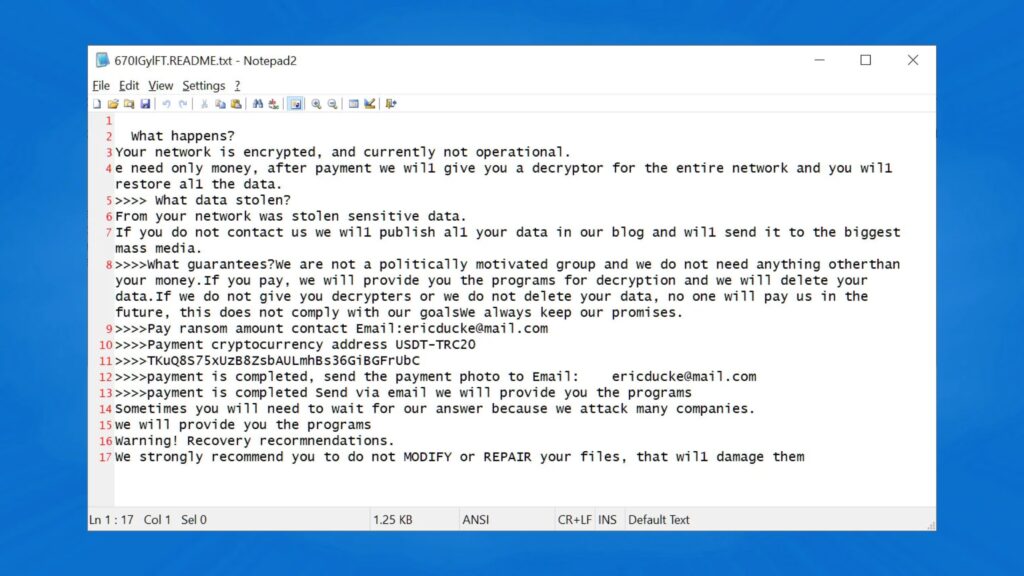

O ataque ao primeiro endpoint foi bem-sucedido, mas foi contido. No segundo, o produto antivírus interrompeu o esforço, forçando repetidas tentativas de execução de carga sem sucesso. Embora a Huntress não tenha sido capaz de atribuir os ataques com certeza a nenhuma gangue de ransomware conhecida, eles observam que é semelhante aos criptografadores LockBit criados usando um construtor LockBit Black que vazou.

Em 2022, o construtor de ransomware para LockBit 3.0 vazou, com as gangues Bl00dy e Buhti lançando rapidamente suas próprias campanhas usando o construtor. O construtor vazado permite criar diferentes versões do criptografador, incluindo um executável, uma DLL e uma DLL criptografada que requer uma senha para ser iniciada corretamente.

Com base nos IOCs fornecidos pela Huntress, os ataques através do TeamViewer parecem estar usando a DLL LockBit 3 protegida por senha.

Embora não esteja claro como os agentes da ameaça estão agora assumindo o controle das instâncias do TeamViewer, a empresa compartilhou a seguinte declaração com o BleepingComputer sobre os ataques e a segurança das instalações.

Na TeamViewer, levamos a segurança e a integridade da nossa plataforma extremamente a sério e condenamos inequivocamente qualquer forma de uso malicioso do nosso software.

Para apoiar ainda mais nossos usuários na manutenção de operações seguras, publicamos um conjunto de práticas recomendadas para acesso não supervisionado seguro, que pode ser encontrado em [ Melhores práticas para acesso não supervisionado seguro – Suporte TeamViewer ]. Encorajamos fortemente todos os nossos usuários a seguir estas diretrizes para melhorar sua postura de segurança.

[ad_2]

Source link